网络安全学习(6):中间人攻击

主要教程为利用Kali系统模拟攻击者,利用中间人的攻击手段获取用户登录的用户与密码。

(请勿在无授权情况下测试!)

环境介绍

- 设备:均在虚拟环境下

WindowsServer2022 ---- 模拟WEB及FTP服务器

Windows10 ---- 模拟客户机

Kali ---- 攻击机 - 工具:ettercap

- 设备拓扑结构:三台设备在同一网络下,互相可以通讯

攻击基本原理

- 利用的ARP协议漏洞:后到达的ARP协议包会更新ARP缓存表

- ARP协议原理:(为了获取接受目标的MAC地址)

- 发送机发送ARP广播请求

- 目标机发送ARP单播应答

- 攻击人通过发送虚假的ARP应答实现ARP缓存投毒,而其他设备无法对其进行身份(真伪)验证

因此中间人攻击又称ARP欺骗攻击。

流程

调整网络

首先我们开启我们的虚拟机,并设置到同一网段内:

- Windows10 ----- 10.1.1.1

- KaliLinux ----- 10.1.1.2

- Windows2022 ----- 10.1.1.3

搭建FTP服务器

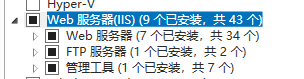

打开Windows2022,点开管理面板,添加角色与功能,选择IIS,点上FTP服务,安装。

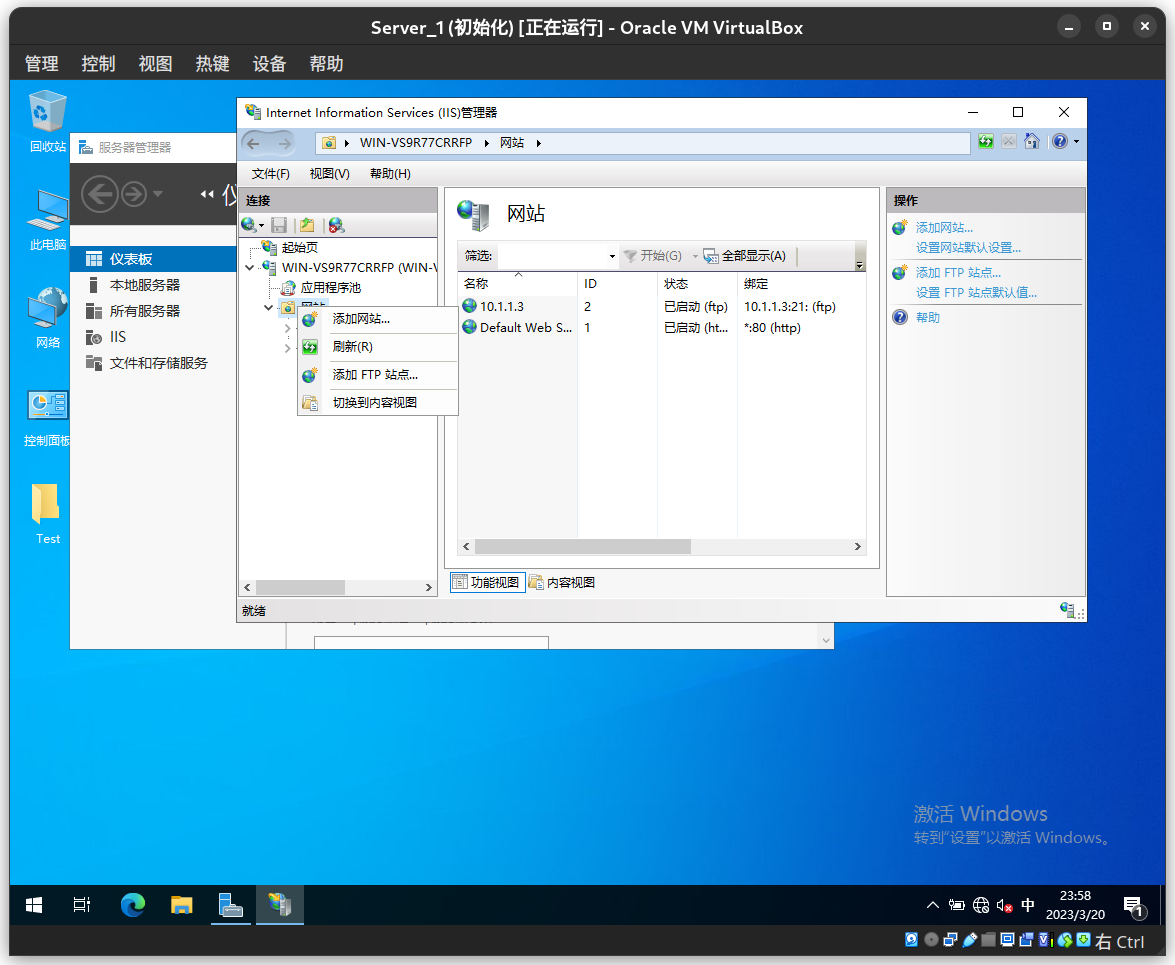

点开工具,找到IIS

完成添加FTP站点后,我们关闭它的匿名登录,开启一般登录。然后我们创建一个user给我们客户机作为帐号。打开cmd

1 | net user {user name} {user password} /add |

即可添加一个账户。然后我们打开我们共享的那个FTP文件夹,在安全中给予我们的新用户访问权限,接下来我们去客户机验证是否可用

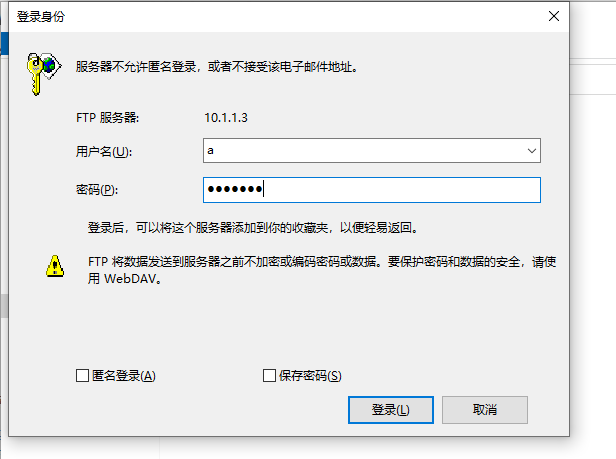

输入帐号密码,发现可用,即可完成服务搭建。

开启ARP欺骗及sniff嗅探

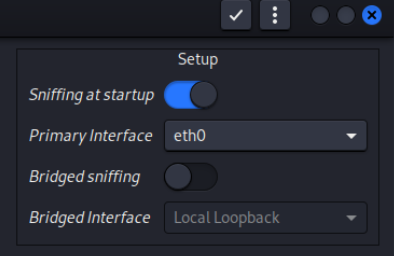

打开Kali Linux,开启工具Ettercap,选择网卡eth0(我们这里只有这个),然后点击对号确定

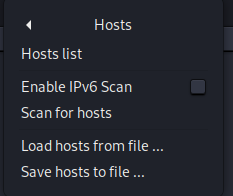

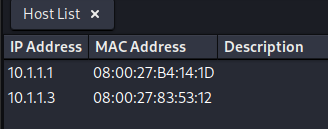

然后打开左上角的Host list;接着选择右上角三个点-Hosts-Scan for hosts

接着我们就可以扫描到我们另外两台虚拟机了

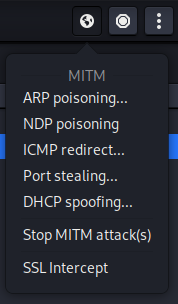

选择10.1.1.1,然后Add to Target 1,接着选择10.1.1.3,然后Add to Target2;添加完成目标后,我们开始投毒:找到右上角的小地球,选择ARP posisoning,即可完成投毒。

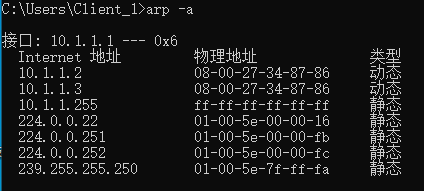

如何检验是否投毒成功呢,我们在客户机上使用arp -a查看ARP缓存表

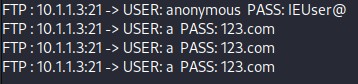

发现10.1.1.2和10.1.1.3的MAC地址一致,证明投毒成功。接下来我们尝试获得帐号密码,在客户机上登录FTP服务器,然后我们在Kali上就成功发现获取到了帐号密码

由于FTP为明文传输,因此已经抓取了正确的帐号密码了。